En septembre 2025, les marques Gucci, Balenciaga et Louis Vuitton ont été ciblées par une série d’attaques informatiques d’ampleur mondiale. Cet épisode a rappelé la vulnérabilité croissante des secteurs liés au luxe, où la donnée client — notamment celle des personnalités publiques et des grands voyageurs — représente une valeur inestimable. L’hôtellerie de luxe, qui partage avec la mode une clientèle ultra-sensible et internationale, se retrouve en première ligne.

“At a glance” 👀

Zero Trust in Luxury Hospitality

Milestone: Adoption after 2025 global cyberattacks targeting luxury brands.

Portfolio: Protecting VIP client databases, booking & payment systems.

Highlights: Continuous MFA, least-privilege access, micro-segmentation.

Upcoming: Integration with AI-driven anomaly detection & supplier isolation.

Commitment: Enhancing confidentiality and resilience in luxury hospitality.

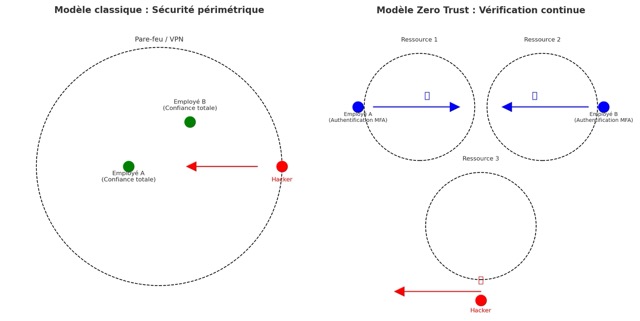

Le modèle traditionnel de cybersécurité, dit « périmétrique », repose sur l’idée qu’une fois le pare-feu franchi, l’utilisateur ou l’appareil bénéficie d’une confiance totale. Or, ce paradigme montre ses limites : un pirate qui franchit la barrière a ensuite accès libre au système.

Le modèle Zero Trust, promu par les autorités comme l’ANSSI et de plus en plus adopté dans les secteurs critiques, repose sur un principe inverse : ne jamais faire confiance par défaut, toujours vérifier. Chaque tentative d’accès — utilisateur, appareil, API — doit être authentifiée et autorisée, y compris à l’intérieur du réseau.

Concrètement, cela signifie :

- Authentification forte et continue (MFA, certificats, biométrie).

- Accès à privilèges limités, uniquement aux ressources nécessaires.

- Micro-segmentation du réseau, empêchant la propagation d’une attaque.

- Surveillance en temps réel, avec détection d’anomalies contextuelles.

Pour l’hôtellerie de luxe, les applications sont multiples : sécuriser les systèmes de réservation et de paiement, protéger les bases CRM contenant les données des clients VIP, isoler les prestataires externes et former le personnel face au phishing, qui reste le premier vecteur d’intrusion.

Le Zero Trust ne doit pas être perçu comme un remplacement total des défenses périmétriques mais comme un complément indispensable dans une stratégie de défense en profondeur. En partant du principe que la compromission est toujours possible, il permet de limiter drastiquement les impacts et de renforcer la confiance des clients dans un secteur où la confidentialité est aussi précieuse que l’excellence du service.